Atak na setki tysięcy routerów

5 marca 2014, 19:19Amerykańska firma Team Cymru, specjalizująca się w zagadnieniach dotyczących bezpieczeństwa, poinformowała o odkryciu ataku hakerskiego, którego ofiarami padło co najmniej 300 000 domowych routerów.

Krokodyle lubią... zabawę

11 lutego 2015, 11:43Krokodyle to nie groźni bezlitośni drapieżcy, ale też zwierzęta, które lubią... zabawę. Profesor psychologii Vladimir Dinets z University of Tennessee bada krokodyle od 10 lat. Już wcześniej zauważył, że zwierzęta te używają narzędzi i wspinają się na drzewa. Teraz zaobserwował u nich zachowania, które wyglądały na zabawę

Wielki atak na urządzenia Apple'a

21 września 2015, 08:43Developerzy oprogramowania dla systemu iOS nieświadomie pomogli zarazić dziesiątki, a może nawet setki tysięcy urządzeń. Co ciekawe, zarażono urządzenia, która nie były poddawane jailbreakingowi.

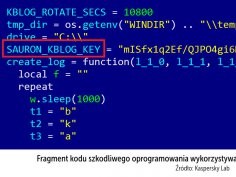

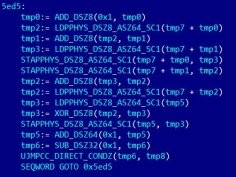

Project Sauron - zaawansowana operacja cyberszpiegowska

10 sierpnia 2016, 09:51Kaspersky Lab informuje o odkryciu w 2015 roku grupy, która specjalizowała się m.in. w wykorzystywaniu klipsów USB do kradzieży danych z komputerów niepodłączonych do sieci. Szpiegowska grupa działała prawdopodobnie na zlecenie jednego z państw.

Reklamodawcy wykorzystują menedżera haseł do śledzenia internautów

2 stycznia 2018, 11:13Przeglądarki z wbudowanymi menedżerami haseł stały się celem ataków ze stron firm wyświetlających reklamy. Obecnie niemal każda przeglądarka oferuje funkcję zapamiętywania loginów i haseł. Jak informują naukowcy z Center for Information Technology Policy Princeton University, mechanizmy te są wykorzystywane przez reklamodawców do śledzenia użytkowników.

Gang posługujący się nazwiskami 50 000 menedżerów zmienił taktykę działania

10 kwietnia 2019, 05:58Gang cyberprzestępców, który stworzył listę 50 000 menedżerów, za pomocą której usiłuje wyłudzać pieniądze, zmienił taktykę na bardziej niebezpieczną dla potencjalnych ofiar.

Udało się podejrzeć mikrokod procesorów Intela. Nieznane konsekwencje dla bezpieczeństwa

29 października 2020, 18:13Po raz pierwszy w historii udało się zdobyć klucz szyfrujący, którym Intel zabezpiecza poprawki mikrokodu swoich procesorów. Posiadanie klucza umożliwia odszyfrowanie poprawki do procesora i jej analizę, a co za tym idzie, daje wiedzę o luce, którą poprawka ta łata.

Warezov znowu atakuje

21 kwietnia 2007, 06:05Firma Kaspersky ostrzega przed nowym wariantem robaka Warezov. Jego najnowsze wcielenie – Warezov.nf – pojawiło się w czwartek rano, a wczoraj wieczorem oceniano, że odpowiada ono a 70 do 85% szkodliwego spamu obecnego w Sieci.

Zaskoczenie dla badaczy, nadzieja dla chorych

30 maja 2008, 22:50Dokonane przypadkowo odkrycie pozwoliło stworzyć nową metodę, która ma wielką szansę stać się skuteczną terapią przeciw chorobie Alzheimera.

Komórki macierzyste na dopalaczach

9 stycznia 2009, 11:41Gdy chorujemy lub odnosimy obrażenia, nasz organizm mobilizuje różne rodzaje komórek macierzystych, których zadaniem jest naprawa i regeneracja uszkodzonych tkanek. Najnowsze badania naukowców z Imperial College London wykazały, że możliwe jest wymuszenie na organizmie zmobilizowania znacznie większej niż normalnie liczby komórek do walki z zagrożeniem.